Das Layer Two Tunneling Protocol (L2TP) ist ein Protokoll, das sowohl von Internetdienstanbietern (ISPs) als auch von virtuellen privaten Netzwerken (VPNs) verwendet wird. Die Leistungsfähigkeit, die L2TP für die Konnektivität nutzen kann, ist für VPNs von Interesse, während ISPs damit den VPN-Betrieb fördern können.

L2TP ist das Ergebnis der Kombination zweier älterer Protokolle:Microsofts Point-to-Point-Tunneling (PPTP) und CiscosLayer-2-Weiterleitung (L2F). Das Hybridergebnis L2TP vereint das Beste aus beiden Welten und verbessert diese deutlich. Das Protokoll wurde am Ende des letzten Jahrhunderts ins Leben gerufen, um frühere Protokolle zu ersetzen. Technisch gesehen ist es dasStandard RF C26661.

Folgendes müssen Sie über L2TP wissen:

- Esmuss mit einem anderen Protokoll gekoppelt werdenum seinen Nutzen zu maximieren.

- Es istnormalerweise gepaart mit IPSec, was Sicherheit bei der Datenlast bringt.

- Die Kombination von L2TP und IPSec eröffnet ein breites Spektrum an Möglichkeiten hinsichtlich Sicherheitsfunktionenermöglicht die Verwendung von AES 256-Bit und dem 3DES-Algorithmus.

- Die Paketfunktion von L2TPdoppelte Kapselung, was ihre Sicherheit verbessert. Allerdings macht es auch das Protokollhöhere Belastung für die Ausrüstung.

- L2TPsDer gewählte Hafen ist 1701. AberSobald IPSec hinzukommt, können verschiedene andere Ports zum Leben erweckt werden. Beispielsweise verwaltet Port 500 den Internet Key Exchange (IKE), 4500 für NAT und 1701 (der ursprüngliche) für L2TP-Verkehr.

Wie funktioniert L2TP?

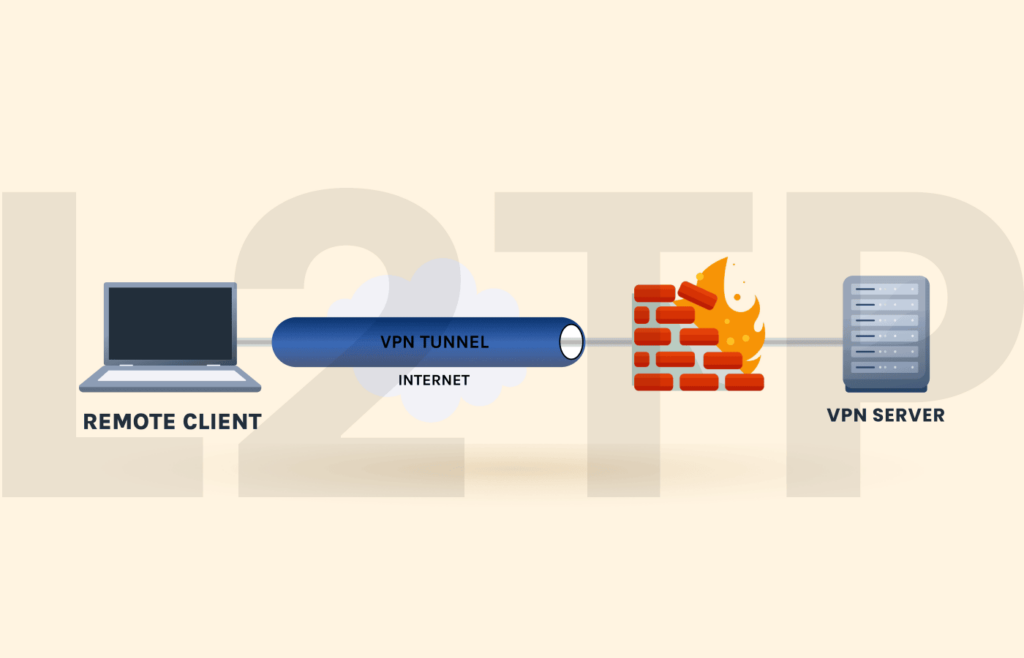

L2TPErstellt einen Tunnel zwischen zwei Endpunktenim Internet: dieL2TP-Zugriffskonzentrator(LAC) und dieL2TP-Netzwerkserver(LNS).

Sobald die Verbindung zwischen beiden aktiv wird, ermöglicht das Protokoll eine gekapselte PPP-Schicht.

Dann, dieDer nächste Schritt ist die Initialisierung der PPP-Verbindungvom ISP zum LAC. Wenn das LAC es akzeptiert, wird der PPP-Link online geschaltet.

Als nächstes wird ein neuer freier Slot innerhalb des Tunnels zugewiesen und derAnfrage geht an das LNS.

Zu diesem Zeitpunkt muss die Verbindung authentifiziert werden. Sobald die Echtheit festgestellt ist, aDie virtuelle PPP-Schnittstelle wird lebendig. Und jetzt können sich alle Verbindungsrahmen frei durch den Tunnel bewegen.

Der letzte Schritt wird am LNS-Endpunkt abgeschlossen, wo dieDas Protokoll verarbeitet die akzeptierten Frames und entfernt die L2TP-Kapselung.

Vielleicht finden Sie oft „IPSec“, wenn Sie über das L2TP-Protokoll lesen. Möglicherweise stoßen Sie unter den Verbindungsprotokollen häufig auf den Begriff „L2TP/IPSec“, wenn Sie in einem VPN nach L2TP suchen.

IPSec(das Akronym für „ICHInternetProtocolSek„urity“) ist ein separates Verbindungsprotokoll, das häufig mit L2TP verwendet wird.

Wie der Name schon sagt,IPSec gewährleistet die „Sicherheit“ des „Internetprotokolls“, indem es die Datenpakete verschlüsselt, die zwischen zwei Computern in einem Netzwerk ausgetauscht werden. Daher verbessert die Verwendung von IPSec zusammen mit L2TP die Sicherheit einer Verbindung.

L2TP erzielt nicht die beste Leistung, wenn das Netzwerk es alleine bereitstellt. Allerdings wird es robuster, zuverlässiger und effizienter, wenn es mit IPSec ausgeführt wird. Aus diesem Grund setzen die meisten VPN-Anbieter die beiden Protokolle gemeinsam ein, um den Benutzern mehr Sicherheit zu bieten.

Die L2TP/IPSec-Kopplung – Ein Blick unter die Haube

Da IPSec ein Protokoll ist, das das Beste aus L2TP herausholt, ist es gut zu verstehen, wie diese beiden Protokolle interagieren und sich gegenseitig verstärken. So geht es also:

- DerEs findet eine Verhandlung für die IPSec Security Association (SA) statt. (Hier ist „Sicherheitszuordnung“ die Vereinbarung gemeinsamer Sicherheitsattribute zwischen zwei Netzwerken, um einen sicheren Datenaustausch zu gewährleisten.) Diese IPSec SA-Aushandlunggeschieht typischerweise über IKEüber Port 500.

- Das Protokolletabliert das Verfahren „Encapsulated Security Payload“ (ESP) als Transportmodus. Dieses ESP arbeitet auf IP (mit IP-Protokollnummer 50) und baut einen sicheren Kanal zwischen zwei Einheiten (z. B. dem Client und dem VPN-Server) in einem Netzwerk auf. Bis zu diesem Zeitpunkt findet jedoch kein Tunneling statt.

- An diesem Punkt hat das IPSec-Protokoll seine Aufgabe erfüllt, und hier wird L2TP zum Leben erweckt. Es ist verantwortlich fürErstellen des Tunnels zwischen beiden Endpunkten. L2TP baut den Tunnel über den TCP-Port 1701 auf. Die Aushandlung des Tunnels erfolgt über IPSec-Verschlüsselung.

Verbindungsgeschwindigkeiten des L2TP-Protokolls

Jeder Internetnutzer wünscht sich die bestmögliche Verbindungsgeschwindigkeit, auch wenn die Sicherheit im Vordergrund steht. Sie fragen sich vielleicht, wie schnell L2TP ist.

Im Wesentlichen ist dieDas L2TP-Protokoll kann bei alleiniger Verwendung außerordentlich schnell sein, da es nur einen Tunnel für den Datenaustausch schafft,ohne Verschlüsselung.

Aus demselben Grund können wir es jedoch nicht einzeln verwenden. Andernfalls würde dies der Fall seinMachen Sie die Verbindung angreifbarzum Abfangen durch Dritte und Schnüffler.

Deshalb ist dieDienstanbieter kombinieren es häufig mit IPSec, um eine Verschlüsselung einzuführen. Die Geschwindigkeiten werden jedoch darunter leiden, da Sie fast immer zwei Protokolle gleichzeitig verwenden. Bei einer guten Grundgeschwindigkeit wird dies jedoch keine spürbaren Auswirkungen haben.

Wenn Sie beispielsweise von Ihrem ISP 100 Mbit/s oder mehr erhalten und über eine beeindruckende CPU verfügen, werden Sie nichts von der Arbeit bemerken, die beide Protokolle leisten.

Vor- und Nachteile des L2TP-Protokolls

Da Sie nun wissen, wie schnell L2TP ist und dabei nahezu keine Sicherheit gewährleistet, fragen Sie sich vielleicht, ob sich die Einführung überhaupt lohnt.

Um diese Sorge zu beantworten, schauen wir uns beide Seiten der Medaille an.

Vorteile von L2TP

- Bietet in Kombination mit IPSec hervorragende Sicherheit.

- Kompatibel mit den meisten Geräten und Betriebssystemen. (Sie finden es als integriertes Protokoll in Windows und macOS.)

- Einfach zu konfigurieren.

- Unterstützt Multithreading für verbesserte Leistung.

- Die doppelte Kapselungsfunktion sorgt für eine verbesserte Datenüberprüfung.

Nachteile von L2TP

- Als einzelnes Protokoll ist es in Bezug auf die Sicherheit fragil.

- Laut Edward Snowden weiß die NSA, wie man dieses Protokoll erfolgreich knackt. (Natürlich werden wir Snowdens Behauptung nie beweisen können. Aber wir wissen, dass das Protokoll schwach ist.)

- Die doppelte Kapselung in L2TP erfordert mehr Ressourcen, was etwas langsamer sein kann als die Alternativen.

- Dabei kann es häufig zu Hindernissen kommenNAT-Firewallses sei denn, es ist so eingerichtet, dass die Filter umgangen werden.

Hauptfunktionen von L2TP VPN

Ein L2TP-VPN bietet Ihnen einige einzigartige Funktionen. Hier sind sie:

- Sichere Verbindung.Sie können bereitstellenAES-basiertoder 3DES-basierte Verschlüsselung innerhalb des L2TP-Tunnels. AES ist der militärische Verschlüsselungsalgorithmus, der bei VPNs und Geheimdiensten weltweit der Standard ist.

- Verbesserte Verbindungsstabilität.Sobald Sie eine Verbindung zum Server Ihres VPN hergestellt haben, möchten Sie, dass alles reibungslos läuft. L2TP sorgt für stabilere Verbindungen, da die Konfiguration über den UDP-Port 1701, Port 500 für den Schlüsselaustausch und 4500 für NAT erfolgt.

Wird das für Ihren Geschmack zu geekig? Mach dir keine Sorge; Sie müssen nicht alle technischen Details verstehen, um die Vorteile dieses Protokolls nutzen zu können.

Das, was Sie sich merken sollten, ist:Wenn Ihr VPN Ihnen diese Option bietet, nutzen Sie sie. Es istHervorragend für die Sicherheit, ohne zu viel Geschwindigkeit einzubüßen.