Cloud Computing unterstützt alles, von der Dateispeicherung über Geschäftsanwendungen bis hin zur globalen Infrastruktur, aber die Online-Verlagerung von Daten und Systemen birgt auch neue Sicherheitsrisiken. Hier kommt Cloud-Sicherheit ins Spiel.

Cloud-Sicherheit bezieht sich auf Richtlinien, Technologien und KontrollenEntwickelt, um cloudbasierte Daten, Anwendungen und Infrastruktur vor unbefugtem Zugriff, Sicherheitsverletzungen und Cyber-Bedrohungen zu schützen. Es deckt alles von Verschlüsselung und Identitätsmanagement bis hin zur Bedrohungserkennung und Compliance ab.

Unabhängig davon, ob Sie ein Unternehmen sind, das Workloads auf AWS, Azure oder Google Cloud ausführt (oder eine Einzelperson ist, die persönliche Daten online speichert), ist das Verständnis der Cloud-Sicherheit von entscheidender Bedeutung.Dieser Leitfaden erklärt, was Cloud-Sicherheit ist, wie es funktioniert und warum es in der heutigen Cloud-First-Welt so wichtig ist.

Cloud-Sicherheit ist Ihr umfassender Satz an Richtlinien, Verfahren und technischen Tools, der Ihre Daten, Apps und andere wichtige Vermögenswerte vor Bedrohungen und Schwachstellen in der Cloud schützen soll. Um es einfach auszudrücken:Cloud Security ist ein digitales Schloss zur Speicherung Ihrer digitalen Vermögenswerte.

Während Cloud-Anbietereinen umfangreichen Sicherheitsapparat geben, Sicherheit ist normalerweise eine gemeinsame Verantwortung. Das Verständnis dieses Modells der gemeinsamen Verantwortung ist eine der wichtigsten Komponenten der Cloud-Sicherheit.

Cloud-Sicherheit ist nicht nur ein Werkzeug; Es handelt sich um eine Gesamtlösung, die unter anderem Bereiche wie Cloud-Netzwerksicherheit, Datenverschlüsselung, Identitätsmanagement und Notfallwiederherstellung umfasst.

In der heutigen Welt ist Cloud-Sicherheit Teil des neuen Ökosystems der Cybersicherheit. Im Hinblick auf Schutz- und Sicherheitskontrollen verfolgen Cybersicherheit und Cloud-Sicherheit bei deren Anwendung den gleichen Ansatz. (Sehen Sie sich unsere Hacking-Statistiken anum aktuelle Statistiken und Fakten zur Cybersicherheit zu erkunden, die Sie heute beachten sollten.)

Dies liegt daran, dass Cloud-Sicherheit versucht, das gleiche Schutzniveau für die Daten in der Cloud zu erreichen wie ein lokales Rechenzentrum.

Wie funktioniert Cloud-Sicherheit?

Cloud-Sicherheit nutzt eine mehrschichtige Verteidigungsstrategie, ähnlich den Schichten einer Zwiebel. Dieses Abwehrsystem umfasst eine Kombination von Technologien und Techniken, die zum Schutz vor vielen Arten von Bedrohungsvektoren oder Eintrittspunkten beitragen.

- Modell der geteilten Verantwortung: Bei der Erörterung des Modells der geteilten Verantwortung ist dies ein entscheidender Aspekt der Cloud-Sicherheit.

- Die Cloud-Anbieter: Google Cloud, AWS oder Azure tragen eine gemeinsame Verantwortung für die Sicherung der Cloud (Hardware, Software und physische Einrichtungen), während der Benutzer für die Sicherung der Cloud (seine Informationen, Anwendungen, Betriebssysteme und Netzwerkkonfigurationen) verantwortlich ist. Der Umfang der gemeinsamen Verantwortung variiert je nach Servicemodell: IaaS (Infrastructure as a Service), PaaS (Platform as a Service) und SaaS (Software as a Service).

Was müssen Sie in der Cloud sichern?

Die Sicherung Ihrer Assets in der Cloud kann nicht einfach durch Kopieren und Einfügen erfolgen, da es sich dabei um viele verschiedene Assets mit unterschiedlichen Schutzfunktionen handelt:

- Cloud-Netzwerke: Virtual Private Cloud (VPC) erstellt ein sicheres, privates Netzwerk innerhalb einer öffentlichen Cloud. Der Prozess erfordert eine starke virtuelleFirewall zum Sicherndie VPC und sorgen für Inspektion und Filterung des Netzwerkverkehrs, während die kritische Basisverbindung aktiv bleibt. Sie können Ihre alten lokalen Firewalls nicht in der Cloud verwenden. Das liegt daran, dass Cloud-Umgebungen ständig hoch- und heruntergefahren werden, sodass sich Ihre Sicherheit in Echtzeit anpassen muss.

- Compute-Instanzen (Virtuelle Maschinen): Compute-Instanzen sind die Assets, die die Arbeit in der Cloud ausführen. Diese Vermögenswerte müssen gesichert werdengegen böse Malwareund Schwachstellen. Da Cloud-Instanzen jederzeit hoch- und heruntergefahren werden können, muss Ihr IT-Team sie immer sehen und im Rahmen einer strengen Richtlinie sichern.

- Container: Sie ähneln Versandbehältern für Apps, die vor und während des Betriebs besondere Sicherheit erfordern. Dazu gehört das Scannen von Container-Images auf Schwachstellen und das Hinzufügen von Sicherheitsebenen zu jeder Container-Orchestrierung, wie z. B. Kubernetes.

- Cloud-Anwendungen: Sicherheit ist auf Anwendungsebene wichtig, unabhängig davon, ob virtuelle Maschinen vorhanden sind oder in einer serverlosen Umgebung vorhanden sind. Dazu gehört die Sicherung ihrer Konfigurationen, die Implementierung einer starken Authentifizierung und die Überwachung des Datenverkehrs auf bösartiges Verhalten. IT-Administratoren müssen über eine zentrale Ansicht verfügen, um auftretende Bedrohungen erkennen und darauf reagieren zu können.

Wie sich Cloud-Sicherheit von herkömmlicher On-Premise-Sicherheit unterscheidet

Während das Ziel der Sicherheit dasselbe ist – der Schutz von Daten –, unterscheidet sich die Sicherheitsmethodik in der Cloud von der bei einem herkömmlichen On-Premise-Setup. Der Hauptunterschied besteht in der Verantwortung und den Mechanismen der zu ihrer Umsetzung eingesetzten Tools.

| Besonderheit | Cloud-Sicherheit | Traditionelle Sicherheit vor Ort |

|---|---|---|

| Verantwortung | Modell der geteilten Verantwortung | Der Kunde trägt die alleinige Verantwortung für alles |

| Infrastruktur | Verwaltet von einem Cloud-Anbieter | Vom Kunden verwaltet |

| Werkzeuge und Steuerelemente | Dynamisch, über APIs, skalierbar | Statisch, über Hardware, manuell |

| Skalierbarkeit | Elastisch auf Abruf | An physische Hardware gebunden |

| Standort | Verteilt auf mehrere Rechenzentren | Zentralisiert auf dem Firmengelände |

In einem herkömmlichen Setup sichert das Unternehmen alles – die physischen Server, die Anwendungen, die Daten. Jetzt und in der Cloud,Die Last wird geteilt, was die Sicherheit erheblich vereinfacht und die Gemeinkosten senkt.

Auch Cloud-Sicherheitstools sind anders. Sie basieren auf softwaredefiniertem Schutz, den Sie je nach Bedarf sofort vergrößern oder verkleinern können.

8 wichtige Kategorien von Cloud-Sicherheitslösungen

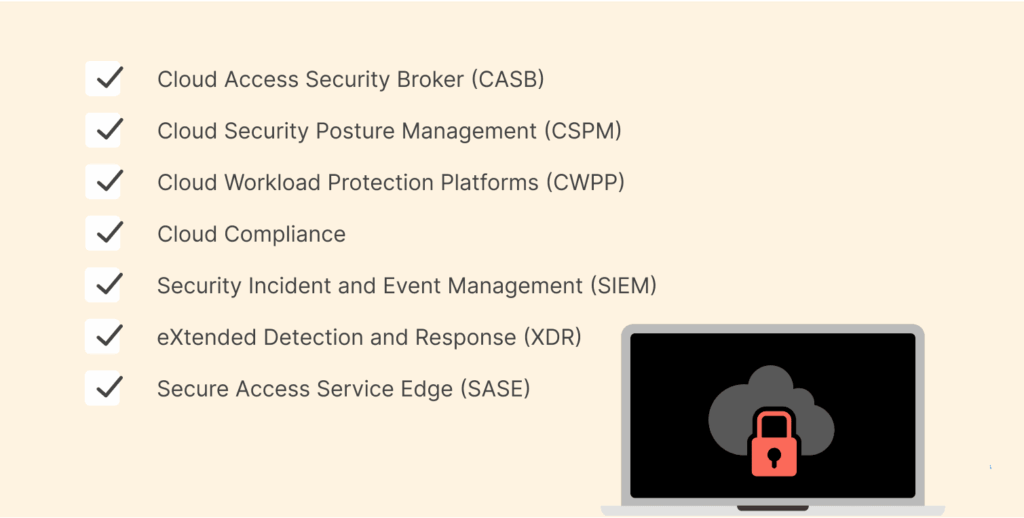

Eine umfassende Sicherheitsstrategie erfordert eine Reihe von Tools und Diensten. Hier sind acht kritische Kategorien von Cloud-Sicherheitstools:

- Cloud Access Security Broker (CASB): Ihre Cloud sieht einen CASB als Türsteher. Es sitzt zwischen Benutzern und Cloud-Diensten, um Sicherheitsrichtlinien anzuwenden und Datenverschlüsselung und Malware-Schutz bereitzustellen.

- Cloud Security Posture Management (CSPM): CSPM-Tools können als kontinuierliche Sicherheitsprüfer beschrieben werden, die Ihre Konfigurationen ständig scannen, um unsichere Konfigurationen zu erkennen und zu beheben, die zu einem Verstoß führen können.

- Cloud-Workload-Schutzplattformen (CWPP): Stellen Sie sich CWPP als Leibwächter für Ihr Arbeitspensum vor. Sie wenden konsistente Sicherheitsrichtlinien auf Ihre VMs, Container und serverlosen Funktionen an. Für viele Benutzer beginnt dieser Schutz mit einemrobuste Cloud-AntivirenlösungScannen nach Malware auf Workload-Ebene.

- Cloud-Compliance: Diese Lösungen bieten einen umfassenderen Überblick über Ihre Cloud-Umgebung aus einer Höhe von 50.000 Fuß und stellen die Einhaltung gesetzlicher Standards und Anforderungen sicher.

- Sicherheitsvorfall- und Ereignismanagement (SIEM): Ein SIEM ist die zentrale Sicherheitsoperation. Es erfasst und interpretiert Daten aus mehreren Quellen, um Sie bei der Abwehr, Untersuchung und Behebung von Cyberangriffen zu unterstützen.

- Erweiterte Erkennung und Reaktion (XDR): eXtended Detection and Response ist die nächste Evolutionsstufe der Sicherheit. Es erfasst Daten aus mehreren Quellen und automatisiert das Schreiben von Angriffszeitplänen, sodass Sicherheitsteams Vorfälle mit übermenschlicher Geschwindigkeit untersuchen können.

- Secure Access Service Edge (SASE): Hierbei handelt es sich um eine Netzwerkarchitektur, die eine Mischung aus netzwerk- und sicherheitsbezogenen Funktionen bietet und einen sicheren Fernzugriff auf Systeme und Cloud-Anbieter über eine einzige, über die Cloud bereitgestellte Plattform gewährleisten soll.

- Security Service Edge (SSE): SSE konzentriert seinen Fokus auf Sicherheitsmaßnahmen, die den Benutzerzugriff auf Web-, Cloud- und private Anwendungen sichern sollen; Konsolidierung von Funktionen für ein nahtloses Benutzererlebnis bei gleichzeitiger Reduzierung der Komplexität der Sicherheitsfunktionen.

Top-Strategien zum Schutz Ihrer Daten in der Cloud

Mit der besten Software erreichen Sie Ihr Ziel nur zur Hälfte. Zu wissen, wie man es benutzt, ist die andere Hälfte:

- Schaffen Sie eine sicherere Remote-Arbeitsumgebung: Auch wenn Remote-Arbeit nicht mehr wegzudenken ist, schafft sie doch Schwachstellen für Ihre MitarbeiterZugriff auf Daten in ungesicherten öffentlichen Netzwerkenanfällig für einen Virus (d. h. über offenes WLAN zu ihren persönlichen Geräten), wenn sie auf die falschen Links klicken. Ein solides Cloud-Sicherheitssystem ist für den Schutz von Daten unerlässlich.

- Verwenden Sie eine sichere Datenspeicherstrategie: Nutzen Sie Ihre Cloud-Umgebung für die Datensicherung und stellen Sie außerdem sicher, dass Sie (mindestens) über eine angemessene Governance in Bezug auf Datenaufbewahrung und Compliance verfügen, auch wenn Sie nicht in sensiblen Branchen (wie Gesundheitswesen und Finanzen) arbeiten. (Die Wahl eines seriösen Anbieters ist der erste Schritt in einer sicheren Speicherstrategie.)Wir haben die 20 besten kostenlosen Cloud-Speicherdienste überprüftum Ihnen zu helfen, eine fundierte Entscheidung zu treffen.)

- Daten verschlüsseln: Durch das Verschlüsseln von Daten werden Ihre Daten verschlüsselt, um zu verhindern, dass jemand ohne den Verschlüsselungsschlüssel sie lesen kann. Sie sollten gespeicherte Daten und Daten, die (während der Übertragung) von einem System auf ein anderes übertragen werden, verschlüsseln.

- Setzen Sie strenge Zugangskontrollen durch: Bedenken Sie dieEinsatz von Multi-Faktor-Authentifizierung (MFA), Sie haben also mehr als nur ein Passwort. Hier können Sie das „Prinzip der geringsten Privilegien“ anwenden; Geben Sie Benutzern nur so viel Zugriff, wie sie für ihre Arbeit benötigen.

- Führen Sie regelmäßige Audits durch: Cloud-Umgebungen sind nicht dazu gedacht, „einzustellen und zu vergessen“. Tatsächlich müssen Sie Ihre Cloud-Umgebung regelmäßig auf Fehlkonfigurationen oder andere Schwachstellen prüfen. Gute Sicherheitspraktiken verwenden ein lebendes Dokument, keine „einrichten und vergessen“-Dokumente.

Was sind die häufigsten Arten von Cloud-Sicherheitsdiensten?

Es gibt verschiedene Arten von Cloud-Sicherheitsdiensten, die in einer Reihe wichtiger Bereiche eingesetzt werden können, die mehr Aspekte einer Cloud-Umgebung abdecken:

- Sicherheit der Cloud-Infrastruktur: Dazu gehört die Sicherheit der primären Infrastruktur des Cloud-Anbieters. Dazu können sichere Firewalls, Intrusion-Detection-Systeme, Schwachstellenmanagement und andere Informationssicherheitsanforderungen gehören, um die Server, Netzwerke und Rechenzentren zu sichern, in denen Cloud-Ressourcen vorhanden sind.

- Datensicherheit: Hier wird der Schutz von Daten betont, einschließlich Daten im Ruhezustand (gespeichert) sowie Daten bei der Übertragung (Daten, die zwischen Systemen übertragen werden). Es nutzt außerdem Data Loss Prevention (DLP), um zu verhindern, dass vertrauliche Informationen Ihr Netzwerk verlassen.

- Identitäts- und Zugriffsmanagement (IAM): Der IAM-Dienst ist einer der wichtigsten Grunddienste, der in einer sicheren Cloud-Umgebung bereitgestellt wird. Der Schwerpunkt liegt auf Zugriffskontrollen, die sicherstellen, dass nur autorisierte Benutzer und/oder Anwendungen Zugriff auf bestimmte Ressourcen erhalten. Dieser Dienst verwaltet digitale Identitäten, authentifiziert Benutzer und kontrolliert, was sie tun dürfen.

- Sicherheitsanalysen und Bedrohungsinformationen: Es nutzt maschinelles Lernen und künstliche Intelligenz, um große Datenmengen zu verarbeiten, um Böswilligkeit und Sicherheitsbedrohungen zu erkennen und in Echtzeit strategisch auf Schadensfälle zu reagieren.

Risiken und Herausforderungen in der Cloud-Sicherheit

Jedes Sicherheitsmodell hat seine Mängel. Der erste Schritt zur Bewältigung der Herausforderungen der Cloud-Sicherheit besteht darin, zu wissen, was sie sind:

- Fehlkonfiguration: Eines der größten Risiken der Cloud-Sicherheit ist menschliches Versagen.Wenn Sie einen Cloud-Dienst falsch konfigurierengibt es immer Schwachstellen, die ein Angreifer ausnutzen kann. Fehler wie die Speicherung sensibler Daten unter der Sicherheit eines öffentlichen Kontos können dazu führen, dass sensible Daten für jedermann online verfügbar sind.

- Unzureichendes Identitäts- und Zugriffsmanagement: Bei unsachgemäßer Verwaltung kann das Identitätsmanagement zu übermächtigen Benutzern führen. Wenn Angreifer Konten kompromittieren, können sie Zugriff auf wichtige Informationen und Systeme erhalten.

- Unsichere APIs und Schnittstellen: Viele verfügbare Cloud-Plattformen verwenden APIs, um auf den Dienst zuzugreifen. Diese APIs bieten die erforderliche Sicherheit; andernfalls können sie ein anfälliger Einstiegspunkt für Angreifer sein.

- Datenschutzverletzungen: Auch wenn Sicherheitsmaßnahmen vorhanden sind, kann der Zugriff auf vertrauliche Informationen dennoch erfolgen. Ein Sicherheitsverstoß kann auf ein kompromittiertes Passwort, Phishing oder eine schlechte Datenverwaltung zurückzuführen sein. (Wir habendeckte die größten Datenschutzverletzungen abin der jüngeren Geschichte.)

- Schatten-IT: Schatten-IT bietet Sicherheitslücken, die für die IT nicht sichtbar sind. Wenn Mitarbeiter für ihre Arbeit nicht genehmigte Cloud-Softwareanwendungen nutzen, stellt dies allein schon ein Sicherheitsrisiko dar.

Vorteile der Cloud-Sicherheit

Eine klar definierte Cloud-Sicherheitsstrategie bietet eine Vielzahl von Vorteilen. Auch wenn diese Sicherheit entmutigend wirken mag, ist sie mehr als nur ein Abwehrmechanismus und kann effektiv ein geschäftlicher Faktor sein:

- Kosteneinsparungen: Sie können von den Skaleneffekten des Cloud-Anbieters und den geringeren Benutzerkosten profitieren, die mit der Wartung von Hardware und Sicherheitspersonal verbunden sind.

- Skalierbarkeit und Flexibilität: Cloud-Sicherheit ist flexibel und kann je nach Bedarf erweitert oder verringert werden. Die Elastizität der Cloud-Sicherheit bietet Ihnen die Möglichkeit, Ihre Daten zu schützen, ohne auf Überkapazitäten zurückgreifen zu müssen. Dies ist ein wichtiger Punkt für Unternehmen mit unterschiedlichen Anforderungen.

- Zentralisierte Sicherheit: Cloud-Sicherheit ermöglicht Ihnen die Verwaltung aller Sicherheitsaspekte – Richtlinien, Bedrohungserkennung und Warnungen – von einem Ort aus mit einem einzigen Dashboard. Im Wesentlichen ermöglicht es Ihnen, alles über eine „zentrale Oberfläche“ zu verwalten.

- Reduzierter Compliance-Aufwand: Cloud-Anbieter gewähren Ihnen Zugriff auf integrierte Kontrollen und Zertifizierungen, damit Sie über Systeme verfügen, die den gesetzlichen Spezifikationen entsprechen. Dadurch verringert sich die wünschenswerte Anzahl an Möglichkeiten für Audits und Compliance-Bewertungen.

- Reduzierte Bedrohungsumgebung: Cloud-Anbieter geben Milliarden für Cloud-Sicherheitsforschung und die Entwicklung von Sicherheitstechnologien aus. Mit anderen Worten: Der Cloud-Anbieter investiert in Forschung und Entwicklung, die Sie normalerweise nicht selbst erstellen könnten.