En DDoS-attack (Distributed Denial-of-Service) är en av de enklaste hittillsmest störande cyberattackerna, och det blir bara vanligare. Genom att överväldiga en webbplats, server eller nätverk med enorma mängder trafik kan angripare ta tjänster offline på några sekunder, vilket kostar företagen pengar, rykte och säkerhet.

Även individer, spelare och små organisationer är vanliga måltavlor. De goda nyheterna? Att förstå hur DDoS-attacker fungerar gör dem mycket lättare att försvara sig mot.

Den här guiden hjälper dig att förstå vad en DDoS-attack faktiskt är,hur hotaktörer lanserar en, varningssignaler att hålla utkik efter och de mest effektiva sätten att förhindra eller stoppa en attack.

Distributed Denial of Service (DDoS) försöker att undergräva funktionaliteten eller det normala trafikinflödet på en webbplats, webbserver eller webbapplikation. Brottslingarna använder botnät för att skicka tung trafik till mål för att överväldiga deras resurser, orsaka fel eller gå offline.

Se en DDoS-attack som en massiv trafikstockning. Du försöker ta dig till kontoret, hemmet eller andra platser men sitter fast i trafiken och kan inte gå framåt eller bakåt. I DDoS-scenariot hindrar tung cybertrafik webbtjänster från att fungera.

Det beror på att cyberbrottslingen skickar tung automatiserad trafik till webbapplikationen, vilket skulle få din webbplats att gå offline.En icke-funktionell webbsida kan leda till en förlust av intäkter. Det skulle också orsaka brist på förtroende och skada på ryktet.

Många högprofilerade organisationer har drabbats av en DDoS-attack. Organisationer som PlayStation, Amazon, Google, GitHub och Pinterest var alla offer för dessa attacker under 2018. Därför bör du inte ta lätt på hotet om en DDoS-attack.

Att ha den tekniska expertis som krävs för att snabbt stoppa en DDoS-attack kan avsevärt förhindradin organisation från att gå i konkurs. Det beror på att en framgångsrik överbelastningsattack kan vara mycket förödande. Det kan göra att din företagswebbplats till och med försvinner från webben. Naturligtvis skulle dina kunder inte kunna interagera med dig om din webbplats är offline.

Typer av DDoS-attacker

Det finns många typer av överbelastningsattacker. Men här är de tre vanligaste:

- Protokollattacker

- Volumetriska attacker

- Layer 7 attack (applikationslager)

1.Protokollattacker

En protokoll-DDoS-attack skulle rikta in sig på dina anslutningstabeller i nätverksområdena för att skada dem. Attacken skulle skicka kontinuerliga, felaktiga, långsamma pingar och partiella paket, vilket skulle få minnesbuffertar att överbelasta och krascha systemet.

DDoS-protokollattacker kan också användas för att rikta in sigbrandväggar, och det är därförenbart en brandvägg skulle inte stoppa en DDoS-attack. Botnät är en standardteknik som används vid protokollattacker.

Brottslingar använder det för att skicka paket till målservern för att bearbeta/montera. Målservern väntar sedan oändligt på en bekräftelse från den ursprungliga IP-adressen, men den skulle aldrig komma. I väntan skulle botnätet fortsätta att skicka fler paket utan bekräftelse. Detta skulle så småningom leda till överanvändning av resurser och stillestånd.

DeSYN Floodär en av de vanligaste typerna av protokollattacker, som använder sig av en trevägshandskakningsprocess för att upprätta anslutningar (TCP/IP-anslutningar).

SYN Flood-attacken kan få ett nätverk att vänta på att ta emot signaler under en längre tid, vilket kan binda upp nätverksresurser. Ofta skulle en hackare använda en protokollattack för att störa nätverk tills en mer potent motåtgärd sätts in.

2.Volumetriska attacker

Volumetriska attacker är en annan vanlig typ av denial-of-service attack. I det här fallet skulle ursprungs-IP:en överväldiga nätverkets bandbredd genom att skicka den miljontals falska dataförfrågningar på varje maskins öppna port.

Nätverksmaskinen skulle kontrollera den inkommande databegäran, vilket skulle göra den oförmögen att acceptera legitim inkommande trafik. De vanligaste typerna av volymetriska attacker ärICMP (Internet Control Message Protocol) och UDP (User Datagram Protocol) översvämningar. UDP är ett fenomen där data överförs utan att kontrollera dess integritet, medan ICMP är ett fenomen där nätverksenheter kommunicerar med varandra.

Volumetriska attacker använder Botnet för att förbruka serverns bandbredd, vilket får den att gå offline.

3.Applikationsskiktsattacker

Application Layer DDoS-attack utförs iOSI nätverksmodell. Det är också närmast användarnas direkta interaktion med systemet. Applikationsskiktsattacken är fokuserad på webbplatsen, webbapplikationen eller webbservertrafiken.

Den utnyttjar vägar som SMTP, DNS, HTTP och HTTPS. De är svåra att stoppa pgade använder ett mindre antal maskiner för att utföra en attack.

I vissa fall använder den en enda maskin för att utföra en attack, och målservern kan lätt luras att tro att attacken är legitim trafik. Det skickar trafik till en webbplats eller webbserver som om det är en genomsnittlig människa som försöker komma åt tjänsten.

Men det ökar gradvis antalet trafik och så småningom överbelastas bandbredden. Applikationsskiktsattacker är den enklaste formen av överbelastningsattacker, och de är de vanligaste.

Hur man förhindrar DDoS-attacker

Sådana attacker har utvecklats avsevärt under de senaste åren, och de visar inga tecken på att sakta ner.

De fortsätter att växa i sofistikering, frekvens och storlek. År 2020 använder hackare enhybrid och blandad strategi för DDoS-attacker.

Utan adekvata korrektursystem och upptäckt är det nästan omöjligt att stoppa dessa attacker. När en attack lanseras, kommer din webbplats att dra ned farten och så småningom krascha.

DDoS attackerar applikationer och infrastrukturdata samtidigt för att öka chanserna att lyckas.För att förhindra eller bekämpa en DDoS-attack behöver du en väl utarbetad stridsplanoch en toppmodern förebyggande mekanism.

Varje organisation måste implementera en integrerad anti-DDoS-strategi som kan motverka de hybrida DDoS-attacksystemen. Du måste också hitta pålitliga sätt att skydda all infrastruktur så att det inte finns några kryphål att utnyttja.

Här är de viktigaste strategierna för att förhindra dessa attacker som du bör använda:

1.Förstå varningsskyltarna och fånga dem tidigt genom att övervaka trafiken

De primära symptomen på en DDoS-attack inkluderar fläckig anslutning på intranätet, nätverksnedgång och intermittent nedgång på webbplatsen. Du måste vara på alerten för att känna till varningsskyltarna. Du måste förstå historien om din trafik genom konstant övervakning.

På så sätt vet du när trafiken är hög, låg, normal eller extremt hög. Att känna till din trafikhistorik skulle göra det möjligt för dig att veta vad du kan förvänta dig hela tiden och hjälpa dig att snabbt identifiera en DDoS-attack.

Men du bör vara medveten om att din trafik kan bli avsevärt hög under specifika säsonger och toppperioder för marknadsföringskampanjer. Det skulle vara bäst om du också insåg att autentisk trafik från virala sociala medieaktiviteter kan orsaka en liknande krascheffekt som en DDoS-attack.

Inget nätverk är 100 % perfekt, men en långvarig eller ovanligt dålig prestanda kan innebära en DDoS-attack. Så håll dig på alerten genom att kontinuerligt övervaka din trafik och kontrollera ditt nätverks prestanda.

2.Få mer bandbredd

Varje organisation bör utöva det som kallasöverprovisionering,vilket är praxis att välja en bandbredd som är högre än dess kapacitet. Att satsa på obegränsad bandbredd är inte den ultimata lösningen på en DDoS-attack, men det kan avsevärt minska effekten av en attack.

Du kan också bestämma din serverkapacitet och välja en högrebandbredd som är högre än din genomsnittliga effekt. Överprovisioneringskulle ge dig mer tid att tackla attacken, speciellt om attackskalan inte är upprörande.

Denna överskottsbandbredd kommer att skydda din webbplats, server eller applikation från överbelastningseffekten.

3.Utnyttja molnet

Du kan lägga ut din DDoS-förebyggande plan till specialiserade molnbaserade tjänsteleverantörer. Molntjänster har vanligtvis mer bandbredd än ett privat nätverk, vilket är en betydande fördel.

Dessa dagar är omfattningen av DDoS-attacker enorm, och att förlita sig på din privata infrastruktur eller lokala nätverkssystem skulle sannolikt misslyckas.

För det andra har molnsystem en diffus resurs, ochmolnapplikationer kan absorbera mycket mer skadlig och skadlig trafik än ett lokalt system.Slutligen driver specialister och mjukvaruingenjörer vars primära uppgift är att övervaka webben och känna till de senaste DDoS-systemen molnbaserade tjänster.

Att använda rätt plattform/miljö för dina applikationer och data kan drastisktförbättra dina chanser att mildra DDoS-attacker. Sammantaget bör du välja en hybridmiljö som molnet för att uppnå rätt balans mellan flexibilitet, skalbarhet och säkerhet. Några av de bästa molntjänsterna som vi kan rekommendera inkluderar Microsoft Azure, Google Cloud, Amazon Web Services (AWS) och Alibaba Cloud.

4.Använd ett innehållsdistributionsnätverk (CDN)

Organisationer som Facebook och Gmail förstår användningen av CDN. De har servrar i olika delar av världen för att förhindra driftstopp. Om en server misslyckas drar de upp data från nästa server för att undvika att tjänsten stängs av.

Dessa attacker gör att ett nätverk inte fungerar eller blir helt offline. Så att lagra dina data och applikationer på olika servrar runt om i världen kan hålla dina system igång medan du arbetar på den berörda servern. Du behöver inte spendera en förmögenhet på CDN idag, eftersom en gratisleverantör som Cloudflare också kommer att göra jobbet.

5.Upprätthålla en stark nätverksarkitektur

Att bygga och underhålla en säker nätverksarkitektur är det första steget för att säkerställa säkerhet. Du bör bygga en redundant nätverksarkitektur om du inte använder CND.Ett redundant lokalt nätverk kan göra det möjligt för dig att byta till nästa server om en blir attackeradd.

Sprid ut dina resurser och, när det är möjligt, lokalisera dina nätverksservrar på olika geografiska platser. Det kommer att göra livet för DDoS-angripare extremt tufft.

6.Överväg DDoS-as-a-Service.

Att använda en DDoS som en tjänst kan avsevärt förbättra din flexibilitet, särskilt i miljöer som kombinerar tredjepartsresurser, dedikerade värdtjänster och interna nätverkssystem.

Det skulle också säkerställa att din säkerhetsinfrastruktur uppfyller efterlevnadskraven och rätt säkerhetssystem. Det är mer som att träna ditt system hårt så att du vet att det kan stå högt mot sådana attacker. Dessutom är denna modell en skräddarsydd säkerhetsarkitektur som behöver högnivåsäkerhet mot DDoS-attacker. Det går att implementera för företag av alla storlekar.

Takeaway här

Alla dessa strategier är okej, mentidig upptäckt av DDoS-hotär ett av de mest effektiva sätten att förhindra det. De finns i olika former, och det är absolut nödvändigt att känna igen deras många former och kämpa genom en defensiv mekanism.

Förstå när det är en ovanlig usel översvämning, förstå din utrustningskapacitet och identifiera applikations- och nätverksattacker. Du bör arbeta med ditt datacenter, säkerhetsleverantör eller internetleverantör för att få den nödvändiga defensiva mekanismen om du inte har lämpliga defensiva åtgärder på plats.

Du skulle kunna hantera en attack om du har ett korrekt hotdetektionssystem. Slutligen borde duställ in hastighetsbegränsning och rensa alltid dina serverloggar för att frigöra resurser.

Jag har blivit ett offer för DDoS, vad ska jag göra?

Att ha teknisk expertis attstoppa en DDoS-attack och återställ ditt nätverk, webbplats och applikationer gör stor skillnad.

Du kan snabbt gå i konkurs när en DDoS-attack inträffar. Men om du vet vad du ska göra kan du hålla ditt företag igång medan du tar itu med det.

Som nämnts tidigare kan effekterna av en framgångsrik DDoS-attack vara förödande, och dina webbplatser eller applikationer kan snabbt gå offline. Dina kunder, affiliates och partners skulle inte kunna nå dig, och dina appar kommer inte att fungera igen.

Naturligtvis är det bästa spelet att ha gjort allt för att förhindra en DDoS-attack i första hand. Du kan dock göra följande om du är utsatt för en attack och din server(ar) är offline:

1.Ring din värdleverantör

Du måste ringa din värdleverantör om du inte äger dina servrar så snart du märker en DDoS-attack. De har teknisk expertis att titta igenom ochantagligen blackhole din trafiktills DDoS-attacken avtar.

Blackholingär ett system där din värdplattform släpper både legitima och olagliga förfrågningar och trafik för att undvika serverkrascher. Efter att trafiken har minskat skulle dina leverantörer omdirigera din trafik genom en skrubber. Detta filtrerar bort den olagliga trafiken från den legitima när den normala begäran är helt återställd.

2.Skaffa en specialist

Du bör överväga att anlita en nätverksspecialist om du upplever en DDoS-attack, särskilt när du inte har intern teknisk expertis.

En specialist kan studera attacken och avleda trafik till andra (större) servrar för att hantera trafikinflödena. De skulle också skrubba de usla förfrågningarna på målservrarna.

3.Vänta ut

Du kan bestämma dig för att vänta ut DDoS-attacken om du inte har teknisk expertis eller ekonomi för att anlita en specialist. Hur länge en DDoS-attack varar beror på cyberbrottslingens avsikt och din försvarsmekanism.

Men i genomsnitt skulle en DDoS-attack vara i 2 till 3 dagar. Så du kan vänta ut om du känner att du kan ta emot inkomstbortfallet i några dagar. Men du skulle behöva vidta åtgärder för att se till att sådana attacker inte händer igen.

4.Aktivera landsblockering

Du kan distribuera landsbaserad blockering för att minimera effekterna av en DDoS-attack. Nuförtiden består de flesta botnät som används för att utföra DDoS-attacker av tusentalsinfekterade datorer, komprometterad CCTV, hackade webbplatser och andra internetanslutna prylar.

Att implementera en landsbaserad blockering kan avsevärt minska de tusentals bots som spammar ditt nätverk.

Det betyder inte att landsbaserad blockering helt återställer ditt system eftersom du kanske också får olaglig trafik från ditt land. Men illegal trafik från andra regioner skulle blockeras, vilket avsevärt kan förbättra nätverksdriften

Vem lanserar DDoS-attacker och varför?

En man från Utah dömdes till27 månader i fängelseeftersom han utförde en DDoS-attack på Sonys PlayStation, Microsoft Xbox, Nintendo, Valve Stream och andra plattformar. Austin Thompson var den första att starta en trend 2013. Han lanserade DDoS-attacker på onlinespelplattformar, och hans skäl för att utföra attacken var att "skämma bort allas semester".

Den DDoS-attacken var superlyckad eftersom den hände vid en tidpunkt då väldigt få människor skulle vidta åtgärder för att stoppa DDoS-attacker. Hans attacker fick de flesta av de största spelplattformarna online att gå offline, vilket resulterade i enorma inkomstbortfall för dem.

Andra hackargrupper, som Lizard Squad, startade också sina attacker, vilket fick FBI att agera. På senare tid har denial of service-attacker blivit för sofistikerade för att motverka anti-DDoS-system – vem som helst kan nu utveckla ett DDoS-system eller anställa personer som kan utföra dessa attacker. Det finns botnät på marknaden som kan köpas och användas för en DDoS-attack.

Dessutom kan en DDoS-attack utföras för att ge en konkurrent ett försprång framför andra eller utföras mot lösen. Ibland initierar cyberkriminella det också för skojs skull eller för berömmelse. Andra gånger kan orsaken till en DDoS-attack vara att begränsa åtkomsten till specifikt innehåll.

Vem löper störst risk för en DDoS-attack?

Hackare riktar sig ofta mot större företag, företagswebbplatser och tjänster, spelplattformar och statliga portaler. Sådana attacker kan stänga ner en webbtjänst och kosta miljoner i förlorade intäkter. Personliga webbplatser är de minst mottagna av DDoS-attacker.

Som sagt, att ha en mildrande åtgärd mot sådana attacker på plats är extremt viktigt, oavsett företagsstorlek/typ.

Utarbeta en plan för överbelastning av tjänster

Varje organisation bör genomföra en grundlig säkerhetsbedömning och utveckla en omfattande DDoS-förebyggande plan.

En stor organisation skulle kräva en komplex infrastruktur med många DDoS-experter, medan mindre organisationer skulle kräva mindre.

Det finns vanligtvis ingen tid att tänka (åtminstone inte för mycket) när en DDoS-attack inträffar. Återställningssteg för DDoS-attacker måste definieras i förväg, och en snabb reaktion är nödvändig för att undvika allvarliga effekter.

En responsplan för DDoS-incidenter är mycket kritisk för att bygga en omfattande försvarsmekanism. DDoS-responsplaner kan bli ganska uttömmande beroende på vilken typ av infrastruktur du behöver bygga.

I de flesta fall,det första steget du tar när en DDoS-attack inträffar skulle spela en viktig roll för att bestämma när och hur det skulle sluta.

Se till att hela det tekniska teamet är medvetet om sitt ansvar. Se också till att ditt datacenter är tillräckligt förberett. På så sätt kan du rädda din organisation från ekonomisk förlust, månader av återhämtning och attackens effekter kan minimeras avsevärt.

Här är nyckelelementen som organisationer måste ha på plats som sin plan för denial of service:

- Systemchecklista: Organisationer bör utveckla en fullständig lista över tillgångar som kan hjälpa dem att identifiera hot, tillhandahålla filtreringsverktyg, skydd på mjukvarunivå och hårdvarasystem.

- Form Response-team: Du bör definiera ansvar för viktiga tekniska medlemmar för att säkerställa att det finns en organiserad reaktion i händelse av en DDoS-attack.

- Definiera eskaleringsförfarande och meddelande:Dina tekniska teammedlemmar måste veta vem de ska kontakta i händelse av en attack. De bör också veta vem de ska eskalera till om de stöter på ett problem som de inte kan lösa självständigt.

- Utveckla en kommunikationsstrategi: Företag bör också utveckla en kommunikationsstrategi och ha en lista över interna och externa kontakter vid en attack. Ha ett annat sätt att kommunicera med dina kunder, din partner, dina tjänsteleverantörer och andra säkerhetsleverantörer.

Hur man ser om din dator har värvats till ett botnät (och vad man ska göra)

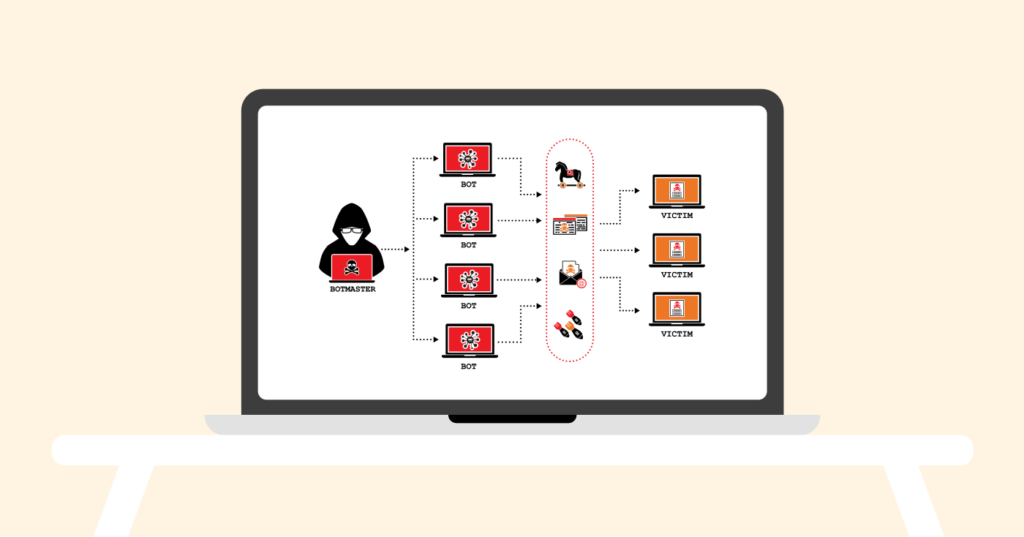

Botnät är ett nätverk av cyberrobotar som utvecklats av hackare för att begå ett brott. Ett botnät är ett av de största hoten motcybersäkerheteftersom den används för att starta en DDoS-attack.

De växer snabbt i popularitet bland cyberkriminella på grund av deras enorma förmåga att infiltrera olika typer av internetanslutna enheter. Cyberkriminella som kontrollerar botnät och använder dem för att begå brott kallas Botmasters.

Visste du att individer kan värvas till ett botnät via sin dator utan att de meddelas? Och gissa vad, inte bara kan din enhet sedan användas för DDoS-attacker, utan cyberkriminella kan också använda den för att skicka skräppost och stjäla data.

Det finns olika tecken att hålla utkik efter, och du bör agera snabbt när du upptäcker oregelbundna aktiviteter i dina system. Här är tecknen att hålla utkik efter:

- Längre laddningstider

- Frekventa krascher

- Långsammare system

- Okända felmeddelanden

Vad ska man göra åt det

Det är bäst att vidta snabba åtgärder om din dator börjar bete sig onormalt. Du bör installera och köra ett pålitligt antivirusprogram tillsammans med en kvalitetverktyg för borttagning av spionprogramför att söka efter virus och skadlig programvara.

Att köra en fullständig genomsökning av skadlig programvara på ditt system kan upptäcka om det finns ett botnät på ditt system eller inte. Om antiviruset är tillräckligt starkt skulle det kunna eliminera botnät och annan skadlig kod på ditt system.

Kom också ihåg att vara mycket försiktig med bilagor, även de som kommer med e-postmeddelanden. Ladda bara ned en bilaga om du känner till och litar på källan. Nedladdning av bilagor kan installera phishing-skript på ditt system utan föregående meddelande.

Är DDoS-attacker olagliga?

DDoS-attacker är olagliga över hela världen, och dukan dömas till fängelse om du utför en DDoS-attack eller gör en leverans.

Det är olagligt att avsiktligt hindra nätverkets fria flöde eller förhindra/hindra åtkomst till data. Detta gör DDoS-attacker till en kriminell handling.

Cyberbrottslighet är en allvarlig fråga och lagöverträdare åtalas.

Ett sådant brott kan resultera i ett betydande fängelsestraff, att betala en sanktionsavgift, att få din dator tagen ifrån dig och att ha ett brottsregister.