Et sofistikert og alarmerende Mac malware-angrep blir for tiden utført under dekke av gratisversjoner av populære apper som Loom, LedgerLive og Black Desert Online.

Dette velorganiserte angrepet bruker en kombinasjon av legitime Google-annonser og phishing-e-poster for å lokke ofre. Skadevarekampanjen ble oppdaget av Moonlock, en cybersikkerhetsgruppe innen MacPaw, kjent for CleanMyMac-appen deres. I utgangspunktet virket trusselen begrenset til å etterligne Loom, et mye brukt skjermopptaksverktøy, men ytterligere undersøkelser avslørte et bredere spekter av apper som ble målrettet mot.

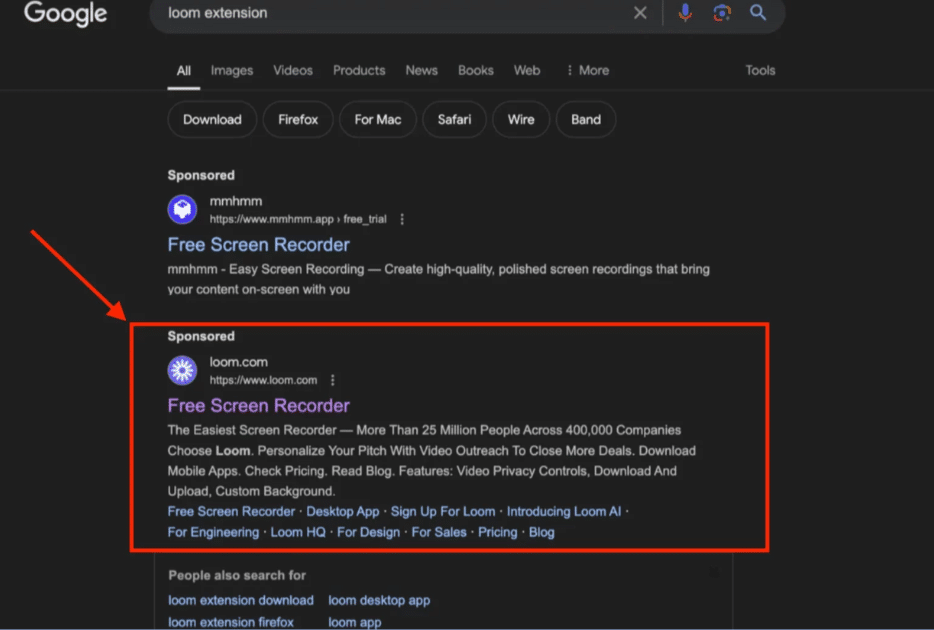

Moonlock Labs etterforskning begynte da de la merke til en Google-annonse som promoterte det som så ut til å være den offisielle Loom-applikasjonen. Annonsen så legitim ut, og lokket brukere til å klikke på en pålitelig kilde. Men ved å klikke på lenken, ble brukere omdirigert til et nettsted som var nesten identisk med det offisielle Loom-nettstedet, hostet på smokecoffeeshop[.]com. Dette nettstedet ba brukere laste ned en ondsinnet fil som inneholder tyverisk skadelig programvare. Kampanjen strekker seg utover Loom, med falske versjoner av andre populære applikasjoner som Figma, TunnelBlick (VPN), Callzy og en mistenkelig navngitt fil, BlackDesertPersonalContractforYouTubepartners[.]dmg som brukes til å distribuere skadelig programvare.

Spesielt alarmerende er den skadelige programvarens evne til å erstatte ekte apper med skadelige versjoner, for eksempel kryptovalutaforvalteren LedgerLive. Når den ondsinnede klonen er lastet ned, kan angripere potensielt få tilgang til og tømme ofrenes kryptovaluta-lommebøker. Denne ondsinnede versjonen er designet for å etterligne den legitime appens utseende og funksjonalitet, noe som gjør det vanskelig for brukere å oppdage kompromisset. Moonlock Labs funn bekrefter at stjeleren er i stand til å hente filer, maskinvareinformasjon, passord, data fra nettlesere og nøkkelring-dump-legitimasjon.

Kampanjen ser ut til å være orkestrert av en godt organisert gruppe kjent som Crazy Evil. Denne gruppen bruker villedende Google-sponsede nettadresser for å lure brukere til å laste ned skadelig programvare. Moonlock Labs undersøkelse identifiserte en IP-adresse knyttet til en statlig enhet med høy tilknytning til skadelig programvare og mange filer merket som skadelig programvare. Denne IP-adressen var vert for macOS-relaterte filer fra kampanjen som startet 23. juli 2024.

For å beskytte seg selv bør Mac-brukere ta proaktive tiltak. Dobbeltsjekk alltid nettadressene når du laster ned filer, selv fra pålitelige kilder som Google Ads eller de beste søkeresultatene. Regelmessig skanning av enheten med pålitelige anti-malware-verktøy som CleanMyMac X med Moonlock Engine kan bidra til å sikre at ingen skadelig programvare er til stede. I tillegg er det avgjørende å holde programvaren oppdatert for å beskytte mot kjente sårbarheter. Brukere bør også være forsiktige med e-poster som tilbyr kontrakter eller avtaler fra ukjente avsendere for å forhindre phishing-opplegg.

Apples innebygde sikkerhetsfunksjoner, Gatekeeper og XProtect, gir ekstra beskyttelse mot skadelig programvare og er aktivert som standard.

RELATERT:Slik importerer du passord fra andre apper til nye Apple-passord

(viaMoonlock Lab)